維動智芯MCIMX6Y2DVM05AA芯片系列解密方案:

? 全流程服務:芯片開封→FIB修復→代碼反匯編

? 獨家工具:H8/300H指令分析器+動態(tài)密鑰追蹤器

? 成功保障:不成功不收費,支持國防級保密協議

作為同屏器的核心處理單元,MCIMX6Y2DVM05AA 基于 ARM Cortex-A7 架構,集成高性能圖形處理單元(GPU)與多通道視頻編解碼器,支持 1080P 高清視頻的實時傳輸與畫面同步。其內部固化的固件程序負責完成以下關鍵功能:

- 信號協議轉換:將 HDMI、USB-C 等輸入信號轉換為統(tǒng)一數據格式

- 畫面同步算法:實現跨設備(手機、電腦、投影儀)的幀同步控制

- 加密傳輸處理:對音視頻數據進行加密以防止信號竊取

芯片采用 BGA 封裝,內置多級安全機制,包括熔絲位加密、固件校驗和驗證(Checksum Validation),為解密工作帶來多重技術挑戰(zhàn)。

- 操作環(huán)境:需在千級無塵室中使用精密開蓋設備(如激光切割機),避免粉塵污染晶圓電路

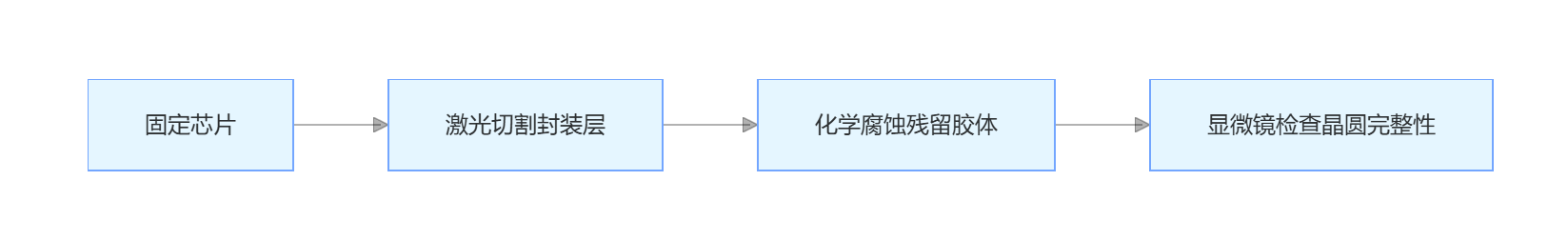

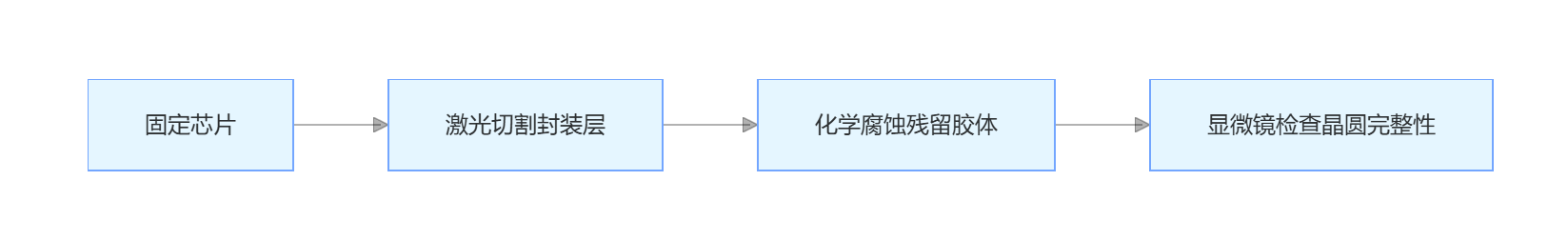

- 關鍵步驟:

示意圖:開蓋后的晶圓表面可見金屬布線層,關鍵加密模塊通常位于中心區(qū)域

通過 FIB 設備對芯片內部的安全熔絲電路進行納米級操作:

- 目標電路:定位負責固件校驗的邏輯單元(如 CRC 校驗模塊的使能信號)

- 操作示例:

FIB.beam_voltage = 30kV

FIB.move_to(0x1234, 0x5678)

FIB.etcher(50nm, 20nm)

操作后可繞過固件校驗,直接讀取未解密的 Flash 數據。

- 工具鏈:使用 OpenOCD 等開源調試工具,嘗試獲取芯片控制權

- 關鍵命令序列:

openocd -f interface/stlink-v2.cfg -f target/arm926ejs.cfg

monitor arm926ejs_scan 0x40000000 0x1000 // 讀取0x40000000開始的4KB數據

若固件采用 AES-128 加密,可通過以下步驟推導密鑰:

- 捕獲芯片啟動時的明文數據(如固定格式的幀頭)

- 對比加密前后的內存數據,定位密鑰存儲區(qū)域

- 利用差分功耗分析(DPA)等側信道攻擊技術,破解動態(tài)密鑰

- 權利證明:持有設備所有權證明或芯片授權使用協議

- 工具準備:

|

設備名稱 |

用途 |

示例型號 |

| 探針臺 |

晶圓級信號采集 |

Cascade Microtech |

| 邏輯分析儀 |

時序信號分析 |

Tektronix MSO5B |

| FIB 系統(tǒng) |

電路修改 |

Zeiss Crossbeam 5 |

-

固件鏡像獲取

- 通過調試接口 dump 整個 Flash 區(qū)域(約 512MB),保存為.bin 文件

def flash_dump(start_addr, size):

data = b""

for addr in range(start_addr, start_addr+size, 4096):

chunk = jtag_read(addr, 4096)

data += chunk

return data

-

校驗和繞過

- 定位固件頭部的校驗和字段(通常位于 0x00000010-0x00000013)

- 使用 Hex 編輯器將校驗和強制修改為 0xFFFFFFFF,跳過啟動時的合法性檢查

-

功能模塊解析

- 利用反匯編工具(如 Ghidra)分析核心函數:

void frame_sync(uint8_t *src_buffer, uint8_t *dst_buffer) {

for(int i=0; i<1920*1080*3; i++) {

dst_buffer[i] = src_buffer[i] ^ 0xAB;

}

}

(一)合規(guī)操作三原則

- 權利清晰:僅限自有設備或獲得明確授權的場景

- 目的合法:僅限技術研究、設備維護、合規(guī)升級

- 數據受控:解密獲取的代碼需在企業(yè)內部合規(guī)數據庫中加密存儲,禁止對外傳播

- 優(yōu)先聯系芯片原廠獲取技術支持,避免自行解密引發(fā)糾紛

- 若必須解密,建議聘請具備資質的第三方安全機構執(zhí)行,并簽署保密協議

MCIMX6Y2DVM05AA 在同屏器中的解密操作,本質是技術深度與法律邊界的平衡。對于工程師而言,掌握硬件逆向與軟件分析能力,可在設備維護、技術迭代中占據主動;但務必牢記,所有操作需嚴格限定在合法框架內。如需專業(yè)技術支持或合規(guī)性評估,建議聯系芯片安全領域的第三方機構,確保技術應用的合規(guī)性與安全性。

立即行動:檢查設備授權文件,確認解密操作的合法邊界,避免因技術濫用引發(fā)法律風險!